39

ปีที่ 43 ฉบับที่ 194 พฤษภาคม - มิถุนายน 2558 ี

ที่ ั

บี่ ิ

ถุน

เดายากก็จ�

ำยาก ท�

ำอย่างไรให้เดายากแต่จ�

ำง่าย

การตั้งรหัสผ่านที่คาดเดายากมักจะจ�

ำยากด้วย ในที่นี้จะน�

ำเสนอเทคนิคบางประการในการตั้งรหัสผ่านให้จ�

ำง่ายดังนี้

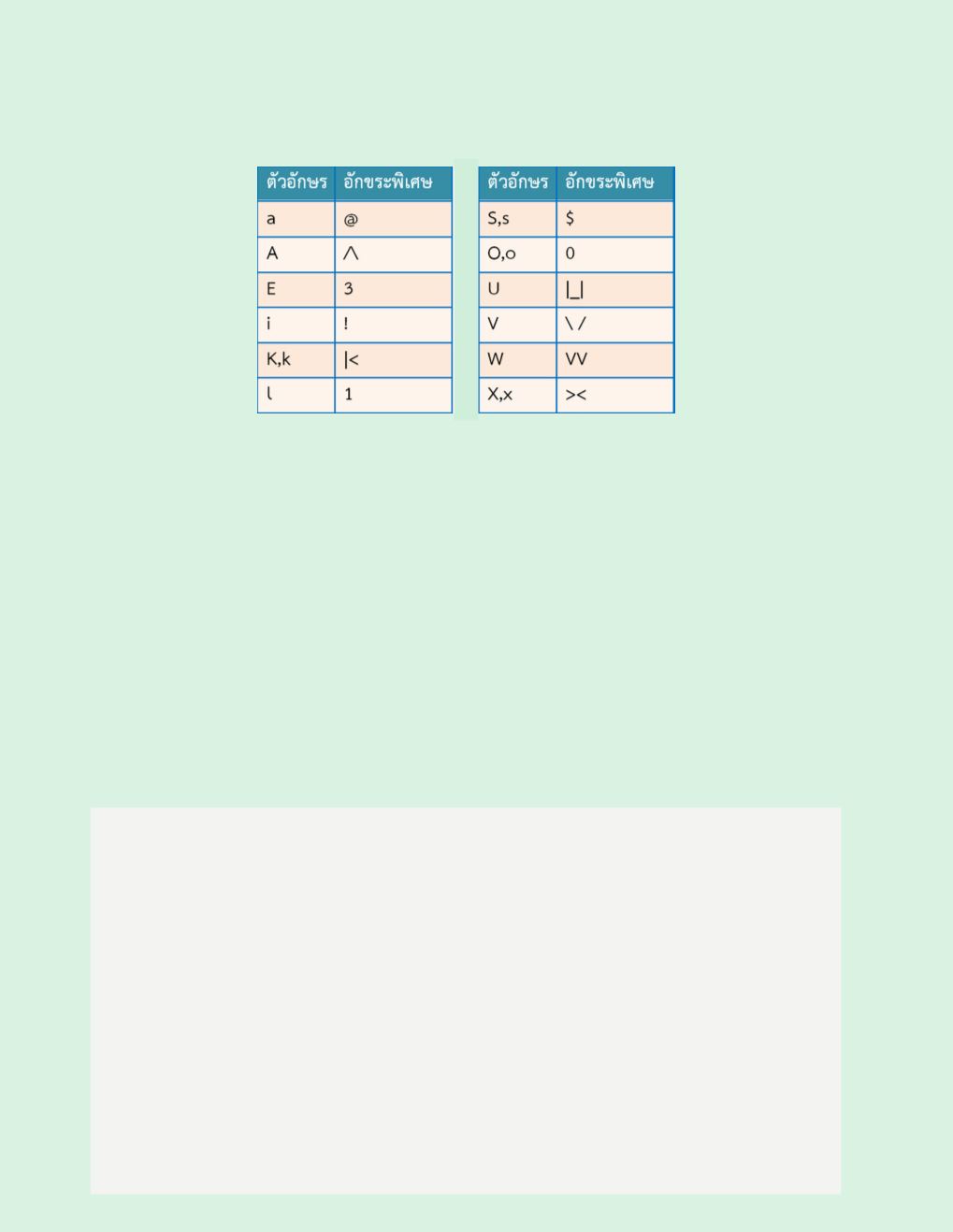

1.ใช้อักขระแทน

เป็นการน�

ำอักขระพิเศษมาใช้แทนตัวอักษร ตัวอย่างดังตาราง

ตัวอย่าง QWERTYUIOP (ถูกเข้าถึงได้ทันที) เปลี่ยนเป็น QVV3RTY|_|I0P (ใช้เวลาคาคเดา 7 ล้านปี)

2.เติมอักขระพิเศษ

ในกรณีที่รหัสผ่านที่ตั้งไว้สั้นเกินไป สามารถเติมอักขระพิเศษให้มีความยาวมากพอได้เช่นรหัสผ่านเดิม คือ

jordan (ถูกเข้าถึงได้ทันที) เปลี่ยนเป็น j0rd@n ตามข้อ 1 แล้วเติมอักขระพิเศษให้ครบ 12 ตัวอักษร คือ ###j0rd@n### (ใช้

เวลาเดา 2,000 ปี)

3.ตั้งรหัสผ่านเป็นประโยค

วิธีการนี้จะใช้ร่วมกับการใช้อักขระพิเศษ เช่น I like blue color น�

ำมาตั้งรหัสผ่านคือ

Ilikebluecolor น�

ำมาใช้อักขระพิเศษแทนคือ I1!kebluec010r (ใช้เวลาคาคเดา 2,000 ล้านปี)

นอกจากนี้ยังมีวิธีการอื่น ๆ ที่ช่วยให้จ�

ำรหัสผ่านได้ง่ายโดยขึ้นอยู่กับวิธีการของแต่ละคน ซึ่งหากรหัสผ่านเดิมที่มีอยู่เป็นรหัส

ผ่านที่เดาง่าย สามารถน�

ำวิธีการข้างต้นไปประยุกต์ใช้เพื่อให้เกิดความปลอดภัยมากยิ่งขึ้น

เมื่อเทคโนโลยีคอมพิวเตอร์มีประสิทธิภาพสูงขึ้น รหัสผ่านก็ถูกเข้าถึงได้ง่าย ผู้ใช้งานจึงจ�

ำเป็นต้องตั้งรหัสผ่านให้เดายาก

ปัจจุบัน (พ.ศ.2558) ผู้เชี่ยวชาญแนะน�

ำให้ตั้งรหัสมีความยาวอย่างน้อย 12 ตัวอักษรขึ้นไปจึงจะมีความปลอดภัยสูง การตั้งรหัส

ผ่านให้เดายากและมีความยาวเพียงพอ เจ้าของรหัสผ่านต้องมีวิธีตั้งให้ตัวเองจ�

ำได้ง่าย รหัสผ่านถือได้ว่าเป็นทรัพย์สินส่วนตัวที่จะ

ต้องไม่ให้ผู้อื่นทราบโดยเด็ดขาด เมื่อใช้ไประยะเวลาหนึ่งควรเปลี่ยนรหัสผ่าน และพึงระวังการโดนหลอกถามหรือให้กรอกรหัส เพียง

เท่านี้ข้อมูลส่วนตัวและข้อมูลทางการเงินก็ปลอดภัยในระดับหนึ่งแล้ว

บรรณานุกรม

Moore, G. (1965). Cramming more components onto integrated circuits.

Electronics.

38,

(8).

“Moore’s Law” Predicts the Future of Integrated Circuits, Computer History Museum,

Retrieved Feb 25,2014, from:

http://www.computerhistory.org/semiconductor/timeline/1965-Moore.html.

Intel Corporation, Microprocessor Quick Reference Guide, Retrieved Feb 25, 2013, from:

http://www.intel.com/pressroom/kits/quickreffam.htm.Harley, David. Retrieved Feb 25, 2013, from:

http://www.welivesecurity.com/2012/06/07/passwords-and-pins-the-worst-choices/.

Burnett, Mark. Retrieved Feb 25, 2013, from:

https://xato.net/passwords/more-top-worst-passwords/#more-269.

Wikipedia: (The Free Encyclopedia, Password strength), Retrieved Feb 25, 2013, from: http://

en.wikipedia.org/wiki/Password_strength.ตารางการใช้อักขระพิเศษแทนตัวอักษรภาษาอังกฤษ